Configure SSH en su enrutador para un acceso seguro a la web desde cualquier lugar

La conexión a Internet desde puntos de acceso Wi-Fi, en el trabajo o en cualquier otro lugar fuera de casa, expone sus datos a riesgos innecesarios. Puede configurar fácilmente su enrutador para que sea compatible con un túnel seguro y proteger el tráfico de su navegador remoto. Siga leyendo para ver cómo.

¿Qué es y por qué configurar un túnel seguro??

Es posible que tenga curiosidad por saber por qué desearía configurar un túnel seguro desde sus dispositivos hasta el enrutador de su hogar y qué beneficios obtendría de tal proyecto. Presentemos un par de escenarios diferentes que involucran el uso de Internet para ilustrar los beneficios de un túnel seguro..

Escenario uno: estás en una cafetería usando tu computadora portátil para navegar por Internet a través de su conexión Wi-Fi gratuita. Los datos salen de su módem Wi-Fi, viajan por el aire sin encriptar al nodo de Wi-Fi en la cafetería y luego se transfieren a Internet. Durante la transmisión de su computadora a Internet, sus datos están completamente abiertos. Cualquier persona con un dispositivo Wi-Fi en el área puede oler sus datos. Es tan dolorosamente fácil que un niño de 12 años motivado con una computadora portátil y una copia de Firesheep podría arrebatarle sus credenciales para todo tipo de cosas. Es como si estuvieras en una habitación llena de hablantes de inglés, hablando en un teléfono que habla chino mandarín. En el momento en que alguien que habla chino mandarín entra (el rastreador de wifi) su pseudo-privacidad se rompe.

Escenario dos: estás en una cafetería usando tu computadora portátil para navegar por Internet a través de su conexión Wi-Fi gratuita nuevamente. Esta vez, ha establecido un túnel cifrado entre su computadora portátil y el enrutador de su hogar usando SSH. Su tráfico se enruta a través de este túnel directamente desde su computadora portátil a su enrutador doméstico que funciona como un servidor proxy. Esta tubería es impenetrable para los rastreadores de Wi-Fi que no verían nada más que un flujo confuso de datos cifrados. No importa lo peligroso que sea el establecimiento, lo insegura que sea la conexión Wi-Fi, sus datos permanecen en el túnel cifrado y solo lo dejan una vez que llegan a la conexión de Internet de su hogar y salen a Internet..

En el escenario uno estás navegando completamente abierto; En el escenario dos, puede iniciar sesión en su banco u otros sitios web privados con la misma confianza que lo haría desde la computadora de su hogar..

Aunque en nuestro ejemplo usamos Wi-Fi, puede usar el túnel SSH para asegurar una conexión de línea dura para, por ejemplo, iniciar un navegador en una red remota y abrir un agujero a través del firewall para navegar tan libremente como lo haría en su conexión doméstica.

Suena bien ¿no? Es increíblemente fácil de configurar, por lo que no hay un momento como el presente: puede tener su túnel SSH en funcionamiento dentro de una hora.

Lo que necesitarás

Hay muchas formas de configurar un túnel SSH para asegurar su navegación web. Para este tutorial, nos centramos en configurar un túnel SSH de la manera más fácil posible, con la menor cantidad de problemas para un usuario con un enrutador doméstico y máquinas basadas en Windows. Para seguir nuestro tutorial, necesitarás lo siguiente:

- Un enrutador que ejecuta el firmware modificado de Tomato o DD-WRT.

- Un cliente SSH como PuTTY.

- Un navegador web compatible con SOCKS como Firefox.

Para nuestra guía, usaremos Tomato, pero las instrucciones son casi idénticas a las que seguiría para DD-WRT, por lo que si está ejecutando DD-WRT, siéntase libre de seguirlo. Si no tiene un firmware modificado en su enrutador, consulte nuestra guía para instalar DD-WRT y Tomato antes de continuar.

Generando claves para nuestro túnel encriptado

Aunque puede parecer extraño saltar a la derecha para generar las claves incluso antes de que configuremos el servidor SSH, si tenemos las claves listas, podremos configurar el servidor en una sola pasada.

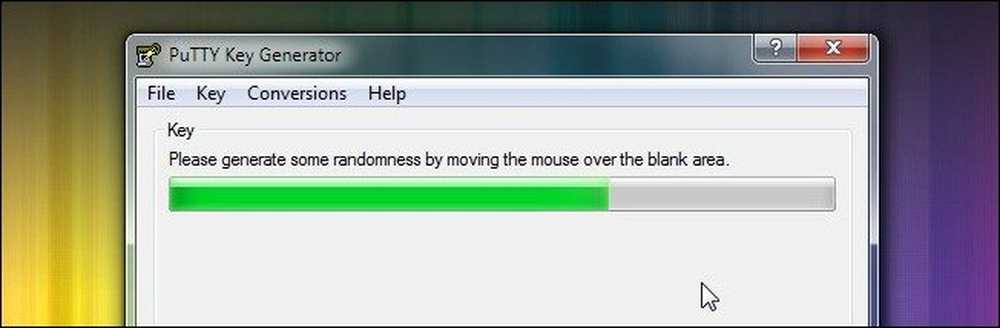

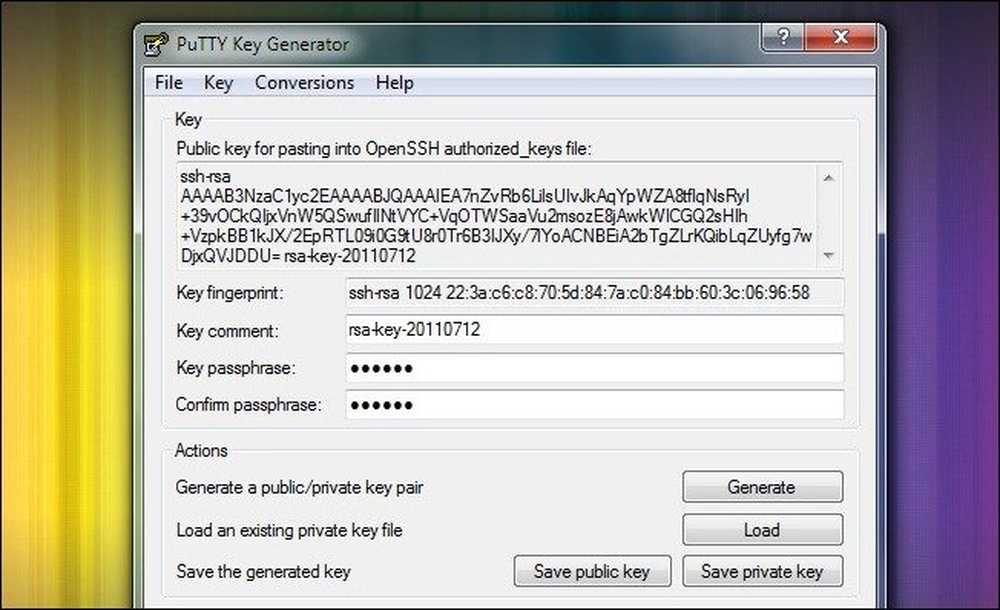

Descargue el paquete completo de PuTTY y extráigalo a una carpeta de su elección. Dentro de la carpeta encontrarás PUTTYGEN.EXE. Inicie la aplicación y haga clic Clave -> Generar par de claves. Verás una pantalla muy parecida a la que se muestra arriba; mueva el mouse para generar datos aleatorios para el proceso de creación de la clave. Una vez que el proceso haya finalizado, la ventana del Generador de claves PuTTY debería tener este aspecto; seguir adelante e introducir una contraseña segura:

Una vez que haya introducido una contraseña, siga adelante y haga clic en Guardar clave privada. Guarda el archivo .PPK resultante en algún lugar seguro. Copie y pegue el contenido del cuadro "Clave pública para pegar ..." en un documento temporal TXT por ahora.

Si planea usar múltiples dispositivos con su servidor SSH (como una computadora portátil, una netbook y un teléfono inteligente), necesita generar pares de claves para cada dispositivo. Continúe y genere la contraseña y guarde los pares de claves adicionales que necesita ahora. Asegúrese de copiar y pegar cada nueva clave pública en su documento temporal.

Configurando su enrutador para SSH

Tanto Tomato como DD-WRT tienen servidores SSH incorporados. Esto es impresionante por dos razones. Primero, solía ser un gran problema hacer telnet en su enrutador para instalar manualmente un servidor SSH y configurarlo. En segundo lugar, porque está ejecutando su servidor SSH en su enrutador (que probablemente consume menos energía que una bombilla), nunca tiene que dejar su computadora principal encendida solo para un servidor SSH ligero.

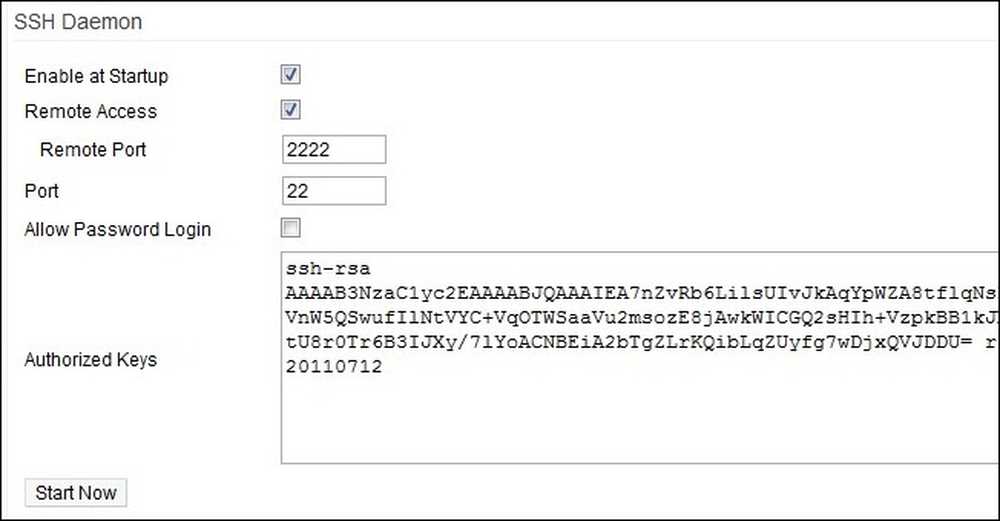

Abra un navegador web en una máquina conectada a su red local. Vaya a la interfaz web de su enrutador, para nuestro enrutador, un Linksys WRT54G con Tomate, la dirección es http://192.168.1.1. Inicie sesión en la interfaz web y navegue hasta Administración -> SSH Daemon. Ahí tienes que revisar ambos Habilitar al inicio y Acceso remoto. Puede cambiar el puerto remoto si lo desea, pero el único beneficio de hacerlo es que confunde marginalmente la razón por la que el puerto está abierto si alguien lo escanea. Desmarcar Permitir contraseña de inicio de sesión. No usaremos una contraseña para acceder al enrutador desde lejos, usaremos un par de claves.

Pegue la (s) clave (s) pública (s) que generó en la última parte del tutorial en el Llaves autorizadas caja. Cada clave debe ser su propia entrada separada por un salto de línea. La primera porción de la llave. ssh-rsa es muy importante. Si no lo incluye con cada clave pública, parecerán no válidos para el servidor SSH.

Hacer clic Empezar ahora y luego desplácese hasta la parte inferior de la interfaz y haga clic en Salvar. En este punto, su servidor SSH está en funcionamiento.

Configuración de su computadora remota para acceder a su servidor SSH

Aquí es donde ocurre la magia. Tienes un par de claves, tienes un servidor en funcionamiento, pero nada de eso tiene valor a menos que puedas conectarte de forma remota desde el campo y el túnel al enrutador. Es hora de romper nuestro confiable netbook que ejecuta Windows 7 y ponerlo a trabajar.

Primero, copie la carpeta PuTTY que creó en su otra computadora (o simplemente descárguela y vuelva a extraerla). Desde aquí todas las instrucciones están enfocadas en su computadora remota. Si ejecutó el PuTTy Key Generator en la computadora de su hogar, asegúrese de haber cambiado a la computadora móvil para el resto del tutorial. Antes de establecerse, también deberá asegurarse de tener una copia del archivo .PPK que creó. Una vez que haya extraído PuTTy y el .PPK en la mano, estamos listos para continuar.

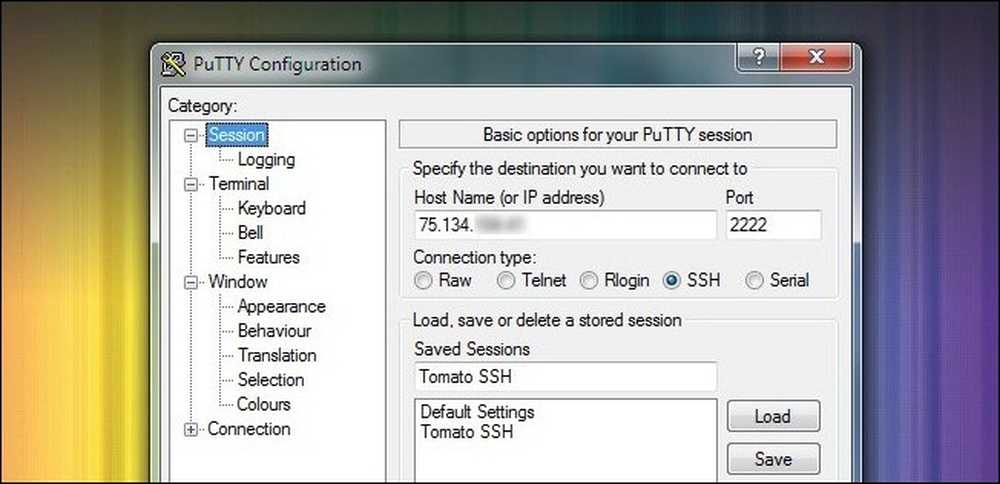

Lanzamiento PuTTY. La primera pantalla que verás es la Sesión pantalla. Aquí deberás ingresar la dirección IP de la conexión a Internet de tu hogar. Esta no es la IP de su enrutador en la LAN local, es la IP de su módem / enrutador como la ve el mundo exterior. Puede encontrarlo en la página principal de Estado en la interfaz web de su enrutador. Cambiar el puerto a 2222 (o lo que sea que haya sustituido en el proceso de configuración del Daemon SSH). Asegurarse SSH está marcado. Siga adelante y dale un nombre a tu sesión Para que puedas guardalo para uso futuro. Titulamos nuestro tomate SSH.

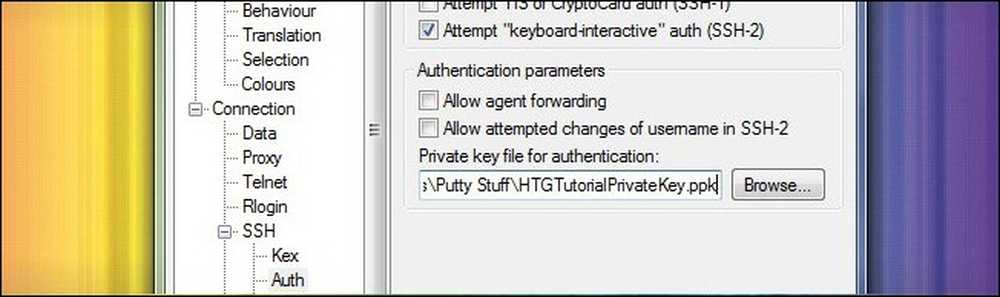

Navegue, a través del panel de la izquierda, hasta Conexión -> Auth. Aquí debe hacer clic en el botón Examinar y seleccionar el archivo .PPK que guardó y trajo a su máquina remota.

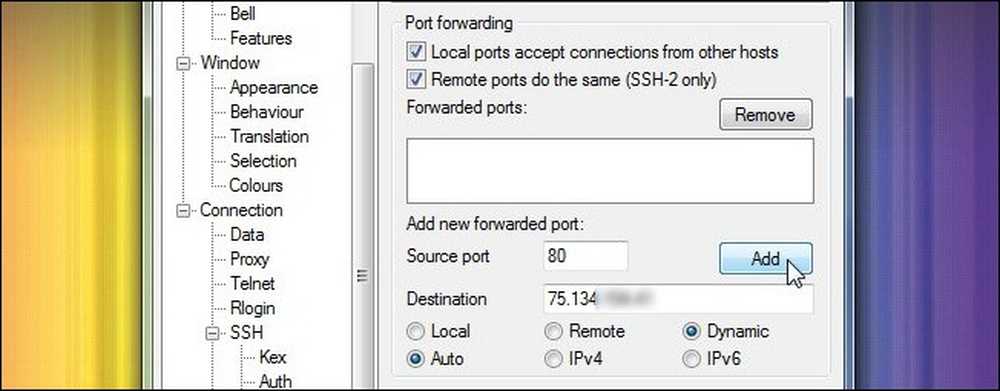

Mientras está en el submenú SSH, continúe hasta SSH -> Túneles. Es aquí donde vamos a configurar PuTTY para que funcione como servidor proxy para su computadora móvil. Marque ambas casillas debajo de Reenvío de puertos. Abajo, en la Añadir nuevo puerto reenviado sección, ingrese 80 para el Puerto de origen y la dirección IP de su enrutador para el Destino. Comprobar Auto y Dinámica luego haga clic Añadir.

Compruebe que ha aparecido una entrada en el Puertos reenviados caja. Navegar hacia atrás el Las sesiones sección y haga clic Salvar De nuevo para guardar todo tu trabajo de configuración. Ahora haga clic Abierto. PuTTY lanzará una ventana de terminal. Puede recibir una advertencia en este momento que indica que la clave de host del servidor no está en el registro. Continúa y confirma que confías en el anfitrión. Si te preocupa, puedes comparar la cadena de huellas dactilares que aparece en el mensaje de advertencia con la huella dactilar de la clave que generaste al cargarla en PuTTY Key Generator. Una vez que haya abierto PuTTY y haya hecho clic en la advertencia, debería ver una pantalla que se ve así:

En la terminal solo necesitarás hacer dos cosas. En el tipo de solicitud de inicio de sesión raíz. En el mensaje de contraseña ingrese su contraseña RSA keyring-esta es la contraseña que creó hace unos minutos cuando generó su clave y no la contraseña de su enrutador. El shell del enrutador se cargará y habrá terminado en el símbolo del sistema. Ha formado una conexión segura entre PuTTY y el enrutador de su hogar. Ahora necesitamos instruir a sus aplicaciones sobre cómo acceder a PuTTY..

Nota: Si desea simplificar el proceso al precio de disminuir ligeramente su seguridad, puede generar un par de llaves sin contraseña y configurar PuTTY para que inicie sesión en la cuenta raíz automáticamente (puede cambiar esta configuración en Conectar -> Datos -> Iniciar sesión automáticamente ). Esto reduce el proceso de conexión de PuTTY a simplemente abrir la aplicación, cargar el perfil y hacer clic en Abrir.

Configurando su navegador para conectarse a PuTTY

En este punto del tutorial, su servidor está en funcionamiento, su computadora está conectada a él y solo queda un paso. Debe indicar a las aplicaciones importantes que utilicen PuTTY como servidor proxy. Cualquier aplicación que admita el protocolo SOCKS se puede vincular a PuTTY, como Firefox, mIRC, Thunderbird y uTorrent, para nombrar unos pocos, si no está seguro de si una aplicación admite SOCKS, consulte los menús de opciones o consulte la documentación. Este es un elemento crítico que no debe pasarse por alto: todo su tráfico no se enruta a través del proxy PuTTY de forma predeterminada; eso debe Se adjuntará al servidor SOCKS. Podría, por ejemplo, tener un navegador web donde activó SOCKS y un navegador web donde no lo hizo, ambos en la misma máquina, y uno cifraría su tráfico y otro no..

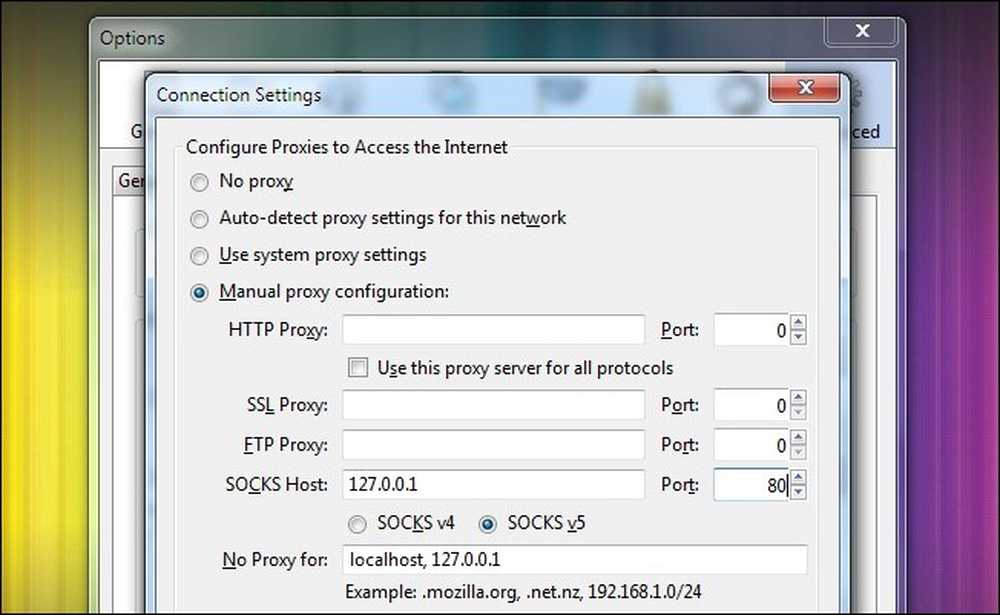

Para nuestros propósitos, queremos asegurar nuestro navegador web, Firefox Portable, que es lo suficientemente simple. El proceso de configuración de Firefox se traduce en prácticamente cualquier aplicación para la que necesite conectar la información de SOCKS. Inicia Firefox y navega hasta Opciones -> Avanzadas -> Configuraciones. Desde dentro del Ajustes de conexión menú, seleccione Configuración de proxy manual y bajo SOCKS Host plug in 127.0.0.1-se está conectando a la aplicación PuTTY que se ejecuta en su computadora local, por lo que debe poner la IP del host local, no la IP de su enrutador como lo ha estado haciendo en cada ranura hasta el momento. Establezca el puerto en 80, y haga clic DE ACUERDO.

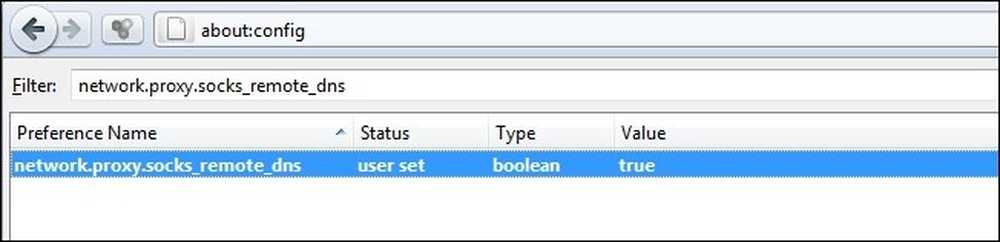

Tenemos que aplicar un pequeño truco antes de que estemos listos. Firefox, de forma predeterminada, no enruta las solicitudes de DNS a través del servidor proxy. Esto significa que su tráfico siempre estará cifrado, pero alguien que espíe la conexión verá todas sus solicitudes. Sabrían que estabas en Facebook.com o Gmail.com pero no podrían ver nada más. Si desea enrutar sus solicitudes de DNS a través de SOCKS, deberá activarlo..

Tipo acerca de: config en la barra de direcciones, luego haga clic en “¡Tendré cuidado, lo prometo!” si recibe una advertencia severa sobre cómo puede arruinar su navegador. Pegar network.proxy.socks_remote_dns en el Filtrar: cuadro y luego haga clic derecho en la entrada para network.proxy.socks_remote_dns y Palanca a Cierto. De aquí en adelante, tanto su navegación como sus solicitudes de DNS se enviarán a través del túnel SOCKS..

Aunque estamos configurando nuestro navegador para SSH todo el tiempo, es posible que desee cambiar fácilmente su configuración. Firefox tiene una extensión práctica, FoxyProxy, que hace que sea muy fácil activar y desactivar los servidores proxy. Admite toneladas de opciones de configuración, como cambiar entre servidores proxy según el dominio en el que se encuentre, los sitios que visite, etc. En casa o fuera, por ejemplo, FoxyProxy lo tiene cubierto. Los usuarios de Chrome querrán revisar Proxy Switchy! para funcionalidad similar.

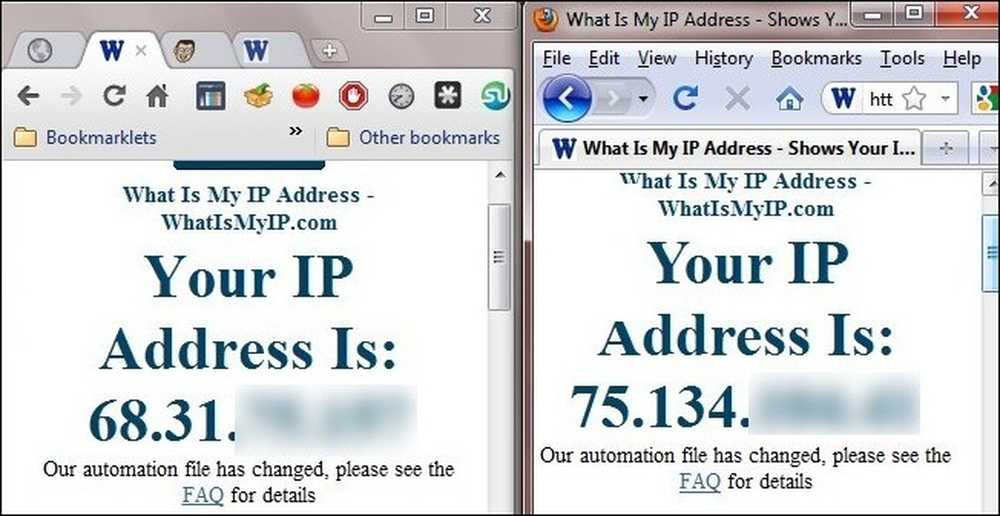

A ver si todo funcionó como estaba previsto, ¿vale? Para probar las cosas, abrimos dos navegadores: Chrome (visto a la izquierda) sin túnel y Firefox (visto a la derecha) recién configurado para usar el túnel.

A la izquierda vemos la dirección IP del nodo Wi-Fi al que nos estamos conectando y, a la derecha, cortesía de nuestro túnel SSH, vemos la dirección IP de nuestro enrutador distante. Todo el tráfico de Firefox se está enrutando a través del servidor SSH. Éxito!

¿Tiene alguna sugerencia o truco para asegurar el tráfico remoto? Usa un servidor SOCKS / SSH con una aplicación en particular y ¿te encanta? ¿Necesita ayuda para averiguar cómo cifrar su tráfico? Vamos a escucharlo en los comentarios..